自该研究在 DEFCON(2025 年 8 月 9 日)上发表以来,已经进行了几项更新:

2025 年 8 月 22 日更新:

Bitwarden:2025.8.1(进行中),<=2025.8.0(易受攻击)

Enpass:6.11.6(已修复)- 发布时间:2025 年 8 月 13 日,<=6.11.5(易受攻击)

KeePassXC-Browser <=1.9.9.2(最新)易受攻击

- 这些漏洞影响了各种密码管理器的基于浏览器的插件:1Password、Bitwarden、Dashlane、iCloud Passwords、Keeper、LastPass、LogMeOnce、NordPass、ProtonPass 和 RoboForm

- “密码管理器:易受攻击和修复版本”已更新为最新版本和视频

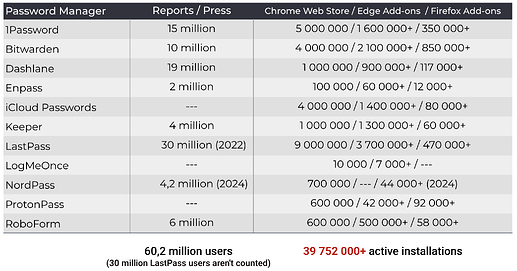

面临风险的用户

有多少用户可能受到此漏洞的影响?给出具体数字可能会有问题。并非每个用户都必须使用浏览器扩展,而只使用移动应用程序。

因此,我决定计算来自 Chrome 网上应用店、Edge 附加组件和 Firefox 附加组件的数据,这些数据应该提供有关活动安装的信息。

这些漏洞不仅影响了基于 Chromium 的浏览器,还影响了其他浏览器的扩展。由于基于 Chromium 的浏览器得到了更广泛的采用,我演示了使用它们的所有视频。

这些值始终在报告时计算,或者如果漏洞未修复,则数据来自过去几周。

结果是数千万用户可能面临风险(~4000 万活跃安装)。

Password Manager 供应商的不作为

在发布时,1Password、BitWarden、iCloud Passwords、LastPass 和 LogMeOnce 仍然容易受到攻击。

Bitwarden 和 iCloud Passwords 都在积极修复。同时,1Password 和 LastPass 都将这些报告标记为“信息性”,表明它们不太可能修复已识别的安全漏洞。LogMeOnce 对 Tóth 的报告以及我自己试图联系征求意见的尝试没有回应。

基于 DOM 的扩展点击劫持

一种新的点击劫持技术,其中恶意脚本纵浏览器扩展程序注入 DOM 的 UI 元素。

其原理是浏览器扩展将元素注入 DOM 中,然后攻击者可以使用 javascript 使其不可见。

要更改可见性,可以使用 opacity:0 到各种元素或覆盖 UI 组件。

密码管理器漏洞利用步骤:

- 创建侵入性元素(cookie 同意、cloudflare 验证码等)

- 创建表单(登录、个人数据… )

- 设置表单的透明度(不透明度:0.001)

- 使用 focus() 进行表单输入→将出现自动填充下拉菜单

- 使用基于 DOM 的扩展点击劫持使 UI 不可见

- 受害者接受/拒绝 cookie = 点击不可见的 UI

→数据将被填写到新创建的表单中

→攻击者从表单值中获取数据

类型和子类型:

基于 DOM 的扩展点击劫持可分为几种类型/类别。每个 DOM 元素的作方式不同,但结果始终相同 - UI 是不可见的,但可点击。

DOM-based Extension Clickjacking

├── Extension Element

│ ├── Root Element

│ └── Child Element

├── Parent Element

│ ├── BODY

│ └── HTML

└── Overlay

├── Partial Overlay

└── Full Overlay

给用户的建议

检查您是否启用了自动更新以及使用的是最新版本。特别是在公司中,版本可能取决于管理员,他们绝对应该保持所有内容更新。

关于建议,情况有些复杂。并非每个解决方案都适合每个用户。

禁用手动自动填充 - 仅复制

/粘贴 - 许多密码管理器允许禁用此功能。但这对某些人来说可能会很不方便。尤其是在填写个人信息时。

仅为自动填充凭据设置完全匹配的 URL

- 这可以轻松减轻对子域的影响,但攻击者仍然可以在完全相同的域上发现漏洞。仍然可以被利用信用卡/个人数据。

这种 “混合”解决方案可以具有手动控制自动填充功能。以下是仅适用于基于 Chromium 的浏览器的说明,我无法找到适用于 Mozilla Firefox 的此设置。

基于 Chromium 的浏览器:

扩展设置→网站访问→“单击”

使用此设置,浏览器扩展程序将不会访问该站点。用户可以通过单击右上角的扩展图标来临时授予访问权限。

PS:本文内容为转摘,通过浏览器把原文英文翻译得来,所以语句看起来可能不是很通顺,有能力的建议去看原文链接:https://marektoth.com/blog/dom-based-extension-clickjacking/

文章评论

暂时先停止自动填充吧。

用得浏览器插件得话要自动更新吗

@飞翔的企鹅 这个要看你的浏览器设置哦,如果没有自动更新的话就手动更新